Kerentanan Cisco memungkinkan peretas dapat membuat kredensial login sendiri

Cisco telah merilis laporan keamanan untuk memperingatkan tentang kerentanan kritis (skor CVSS v3: 10.0), dilacak sebagai CVE-2022-20695, yang berdampak pada software Wireless LAN Controller (WLC).

Cacat keamanan memungkinkan penyerang jarak jauh untuk masuk ke perangkat target melalui antarmuka manajemen tanpa menggunakan kata sandi yang valid.

Bug tersebut melibatkan implementasi algoritma validasi kata sandi yang tidak tepat, sehingga memungkinkan untuk melewati prosedur otentikasi standar pada konfigurasi perangkat non-default.

Jika prasyarat ini ada, penyerang dapat menggunakan kredensial yang dibuat untuk mendapatkan berbagai tingkat hak istimewa, berpotensi naik ke pengguna administratif.

Dampak dan perbaikan

Menurut penasihat Cisco, produk yang terpengaruh oleh kelemahan ini adalah produk yang menjalankan Cisco WLC Software 8.10.151.0 atau Rilis 8.10.162.0 dan memiliki "kompatibilitas radius macfilter" yang dikonfigurasi sebagai "Lainnya."

Produk yang terpengaruh adalah:

- 3504 Pengontrol Nirkabel

- 5520 Pengontrol Nirkabel

- 8540 Pengontrol Nirkabel

- Mobilitas Ekspres

- Pengontrol Nirkabel Virtual (vWLC)

Selain hal di atas, beberapa pelanggan yang menggunakan build berikut yang tidak tersedia melalui Pusat Perangkat Lunak juga harus menganggap diri mereka rentan: 8.10.151.4 hingga 8.10.151.10 dan 8.10.162.1 hingga 8.10.162.14.

Terakhir, Cisco telah mengonfirmasi hal berikut sebagai tidak rentan terhadap CVE-2022-20695:

- Catalyst 9800 Embedded Wireless Controller untuk Catalyst 9300, 9400, dan 9500 Series Switches

- Pengontrol Nirkabel Catalyst 9800 Series

- Pengontrol Nirkabel Catalyst 9800 untuk Cloud

- Pengontrol Nirkabel Tertanam pada Titik Akses Katalis

- Wireless LAN Controller (WLC) Produk AireOS tidak terdaftar di bagian Produk Rentan

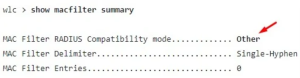

Untuk menentukan apakah konfigurasi Anda rentan, jalankan perintah show macfilter summary. Jika mode kompatibilitas RADIUS mengembalikan Other, Anda rentan terhadap serangan.

Menerapkan pembaruan keamanan terbaru yang tersedia (8.10.171.0 atau lebih baru) yang dirilis oleh Cisco mengatasi kerentanan ini, apa pun konfigurasi yang Anda gunakan.

Kemungkinan solusi

Cisco telah menyediakan dua kemungkinan solusi bagi mereka yang tidak dapat memperbarui Pengendali LAN Nirkabel.

Opsi pertama adalah mengatur ulang mode "macfilter radius compatibility" ke nilai default dengan mengeluarkan perintah berikut: "config macfilter radius-compat cisco".

Opsi kedua adalah mengubah konfigurasi ke mode aman lainnya, seperti "gratis", menggunakan perintah ini: "config macfilter radius-compat free".

Pada saat penulisan ini, Cisco tidak mengetahui kerentanan yang sedang dieksploitasi secara aktif, dan Bleeping Computer juga tidak melihat laporan tentang upaya pemindaian.