Ransomware White Rabbit

Sejak Desember 2021, sebuah ransomware baru muncul ke permukaan. Namanya White Rabbit (Kelinci Putih).

Geng peretas di balik ransomware itu terlihat melakukan serangan ke sebuah bank lokal Amerika Serikat Desember lalu.

Dari situlah, TrendMicro, perusahaan keamanan siber asal Jepang, mengambil sampel malware dan menganalisisnya. Peneliti melihat ada potensi keterkaitan antara White Rabbit dengan aktivitas geng peretas canggih (APT) FIN8.

“Saat ini kami masih menentukan apakah FIN8 dan White Rabbit memang terkait atau apakah berasal dari pencipta yang sama. Terlebih FIN8 yang dikenal dengan spionasenya, hubungan tersebut bisa menjadi indikasi kelompok tersebut memperluas gudang senjata sibernya, untuk memasukkan ransomware. Namun, target White Rabbit masih sedikit, artinya mereka masih menguji atau pemanasan untuk serangan skala besar,” tutur TrendMicro di blog perusahaan, diakses Senin (7 Februari 2022).

Meski masih dalam tahap pengembangan, TrenMicro mengatakan, penting untuk melihat karakteristik ransomware modern yang bisa merepotkan di masa depan.

Ciri menonjol

Menurut TrendMicro, satu hal yang menonjol dari White Rabbit ialah perangkat lunak muatan (payload)-nya membutuhkan kata sandi baru perintah tertentu untuk mendekripsi konfigurasi internalnya, barulah melanjutkan serangan ransomware.

“Metode menyembunyikan aktivitas berbahaya ini adalah trik yang digunakan keluarga ransomware ‘Egregor’ agar sulit dianalisis,” tulis TrendMicro.

Peneliti TrenMicro mengatakan, muatan White Rabbit memang tidak mencolok, hanya file kecil sekitar 100 KB tanpa string penting dan tampaknya tak ada aktivitas.

Namun, tanda-tanda berbahayanya ialah adanya string untuk logging, tapi perilakunya tidak mudah diamati tanpa kata sandi yang benar.

”Sampel yang kami analisis menggunakan kata sandi atau frasa sandi ‘KissMe’. Meski sampel lain mungkin menggunakan kata sandi yang berbeda,” tulis perusahaan keamanan itu.

Sementara, rutinitas ransomware itu sendiri tidaklah rumit. Seperti banyak ransomware modern, White Rabbit menggunakan pemerasan ganda dan mengancam targetnya bahwa data curian mereka akan dipublikasikan atau dijual.

”Ransomware membuat catatan untuk setiap file yang dienkripsinya. Setiap catatan menyandang nama file terenkripsi dan ditambahkan dengan .scrypt.txt,” tulis TrendMicro.

Analisis lain juga dilakukan oleh perusahaan keamanan siber Lodestone setelah kliennya mengalami serangan ransomware pada 14 Desember 2021.

Lodestone mengatakan bahwa informasi awal tentang White Rabbit muncul terlebih dulu di akun Twitter peneliti keamanan ransomware Michael Gillespie (@demonslay355).

Seperti temuan TrendMicro, peneliti Leadstone juga memiliki argumen yang sama bahwa White Rabbit berpotensi terkait dengan FIN8.

FIN8 terkenal sebagai geng peretas yang berorientasi uang dan aktif sejak 2016. Para korbannya seperti ritel, restoran, dan lembaga keuangan yang terjebak dari serangan spear-phishing. Geng ini juga memiliki senjata backdoor bernama “PUNCHBUGGY” dan “BADHATCH”, serta malware “PUNCHTRACK”.

Geng ransomware White Rabbit tampaknya telah memanfaatkan versi BADHATCH yang belum pernah dilihat sebelumnya, tutur Lodestone di blog perusahaan.

Keyakinan hubungan ransomware dengan FIN8, menurut peneliti, karena versi terbaru BADHATCH itu memiliki kemiripan dengan backdoor F5 yang dipakai oleh FIN8.

Penggunaan kata sandi baris perintah

Salah satu aspek yang paling menonjol dari serangan White Rabbit adalah bagaimana biner muatannya memerlukan kata sandi baris perintah khusus untuk mendekripsi konfigurasi internalnya dan melanjutkan rutinitas ransomware-nya. Metode menyembunyikan aktivitas berbahaya ini adalah trik yang digunakan keluarga ransomware Egregor untuk menyembunyikan teknik malware dari analisis.

Payload White Rabbit tidak mencolok pada pandangan pertama, menjadi file kecil sekitar 100 KB tanpa string penting dan tampaknya tidak ada aktivitas. Tanda asalnya yang berbahaya adalah adanya string untuk logging, tetapi perilaku sebenarnya tidak akan mudah diamati tanpa kata sandi yang benar.

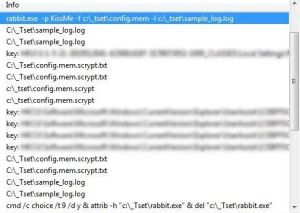

Sampel yang kami analisis menggunakan kata sandi atau frasa sandi "KissMe," seperti yang dapat dilihat pada Gambar 1, meskipun sampel lain mungkin menggunakan kata sandi yang berbeda. Gambar 1 juga menunjukkan argumen yang diterima oleh ransomware, yang kami duga berdiri sebagai berikut:

-p: kata sandi/frasa sandi-f: file yang akan dienkripsi-l: file log-t: waktu mulai malware

Rutinitas ransomware

Rutinitas ransomware itu sendiri tidak rumit. Seperti banyak keluarga ransomware modern, White Rabbit menggunakan pemerasan ganda dan mengancam targetnya bahwa data curian mereka akan dipublikasikan atau dijual, seperti yang terlihat dalam catatan tebusan mereka.

Ransomware membuat catatan untuk setiap file yang dienkripsi. Setiap catatan menyandang nama file terenkripsi dan ditambahkan dengan “.scrypt.txt.” Sebelum rutinitas ransomware, malware juga menghentikan beberapa proses dan layanan, terutama yang terkait dengan antivirus.

Malware kemudian mencoba mengenkripsi file (jika argumen -f tidak diberikan) di drive tetap, dapat dilepas, dan jaringan, serta sumber daya. Itu juga mencoba untuk melewati jalur dan direktori berikut untuk menghindari crash sistem dan menghancurkan catatannya sendiri:

*.scrypt.txt*.scryptc:\windows\**:\sysvol\**:\netlogon\*c:\filesource\**.exe*.dll*\desktop.ini*:\windows\*c:\programdata\**:\programfiles\**:\program files (x86)\**:\program files (x64)\**.lnk*.iso*.msi*.sys*.inf%User Temp%\**\thumbs.db

Pencegahan

TrendMicro memberikan saran kepada pengguna internet untuk lebih berhati-hati agar tidak terkena serangan ransomware.

Pertahanan berlapis-tingkat, katanya, dapat membantu menjaga terhadap ransomware modern dan mencegah taktik penghindaran antivirus yang mereka gunakan.

Pertama, terapkan solusi deteksi dan respons berlapis silang. Temukan solusi yang dapat mengantisipasi dan merespons aktivitas, teknik, dan gerakan ransomware sebelum ancaman memuncak.

Kedua, buat buku pedoman untuk pencegahan dan pemulihan serangan. Baik pedoman respons insiden (IR) dan kerangka kerja IR akan membantu organisasi dalam menyusun rencana atas berbagai serangan yang berbeda, termasuk ransomware.

Ketiga, lakukan simulasi serangan. Mengekspose karyawan untuk simulasi serangan siber yang realistis dapat membantu pemimpin organisasi, tim keamanan TI, dan tim IR mengidentifikasi dan mempersiapkan potensi kesenjangan keamanan dan perubahan yang ada.